Endpoint Protector 5 기술자료 (FAQ)

제품에 관련된 이슈를 탐색하고 필요한 권장 사항을 찾을 수 있습니다. 다른 추가 질문, 제안, 개선 요청은 support@cososys.co.kr 에 문의 하십시오.

macOS Big Sur 에서 VPN 트래픽 가로채기 설정 방법은?

정보

이 설정은 5.3.0.5 서버 버전과 2.2.1.5 클라이언트 버전 이상에서만 적용할 수 있습니다.

Endpoint Protector 클라이언트 설치 및 CAP (Content Aware Policy) 정책을 설정한 후에 다음 단계를 따르시기 바랍니다:

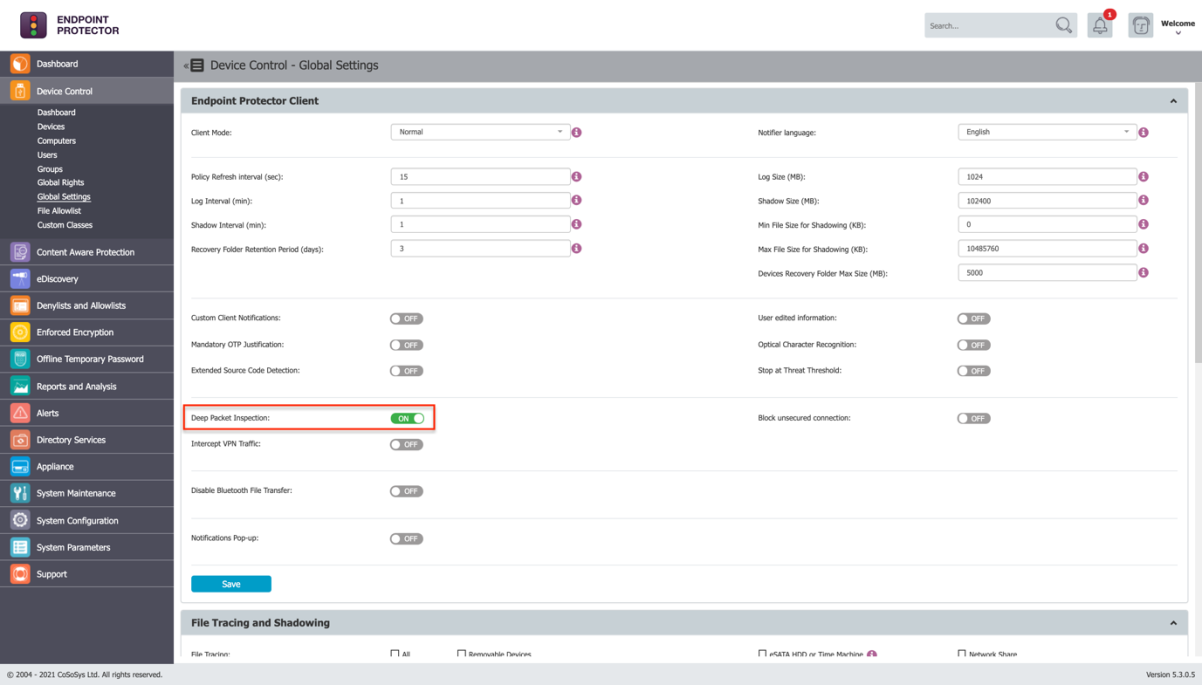

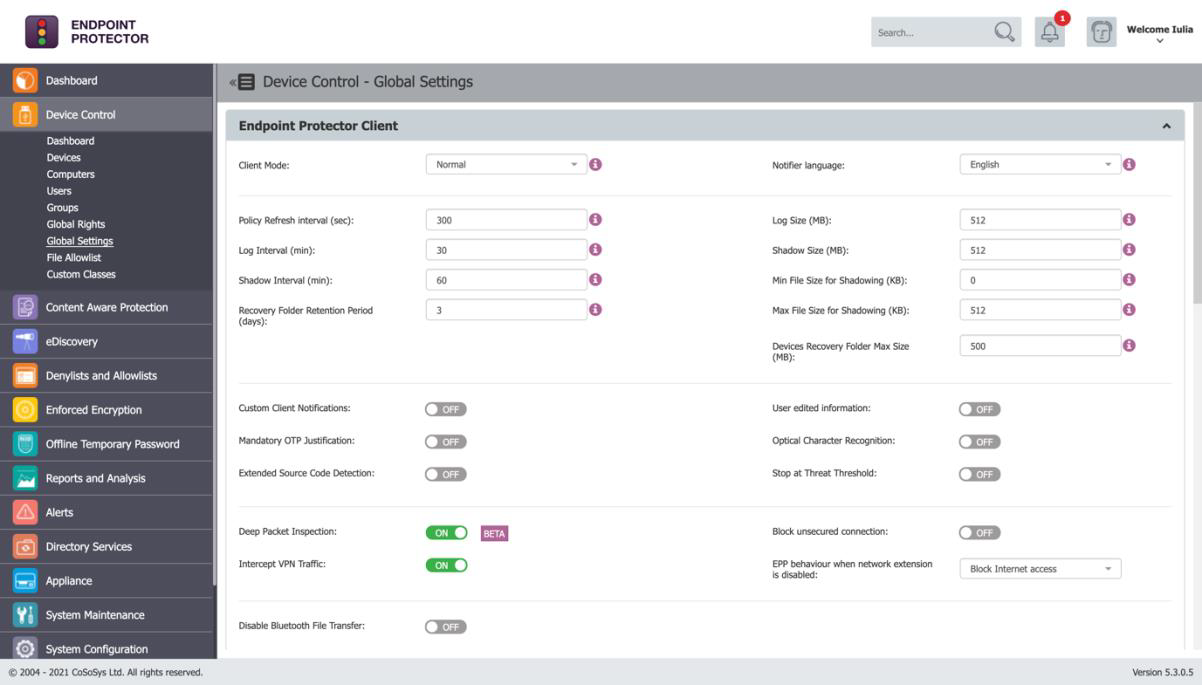

1. Endpoint Protector 서버에서 매체 제어 하위 섹션에서 심층 패킷 검사(DPI)를 활성화: 사용자/컴퓨터/그룹/전체 설정 -> 설정 관리 -> Endpoint Protector 클라이언트 -> 심층 패킷 검사(DPI).

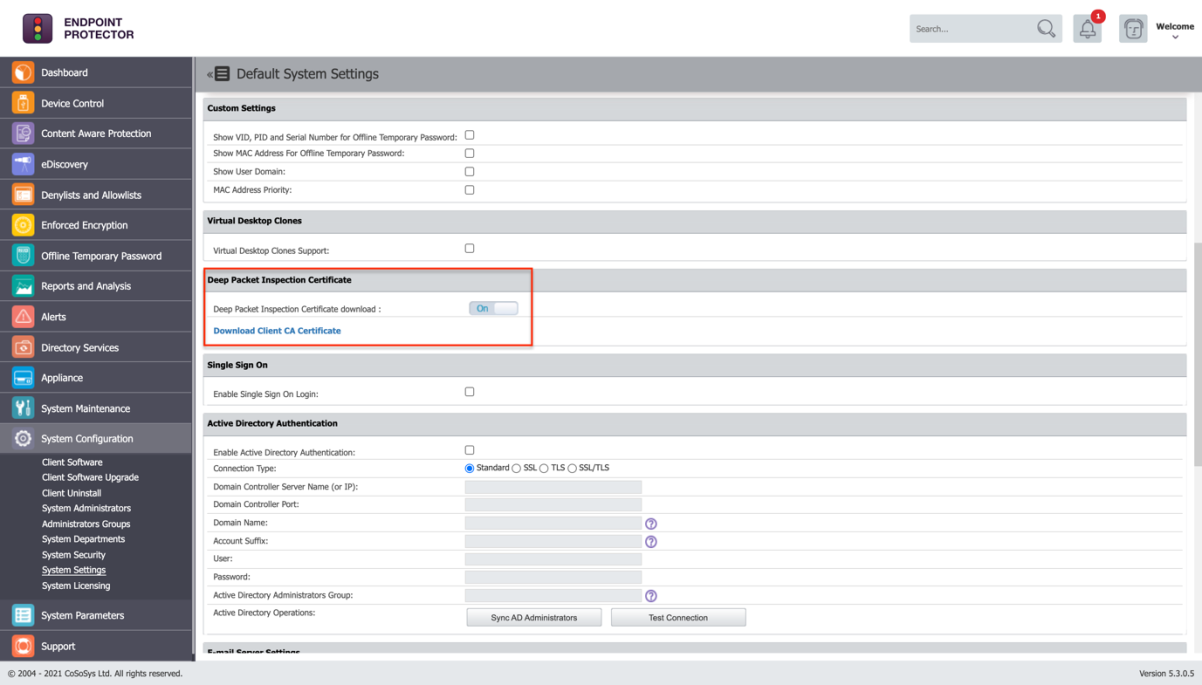

2. 시스템 구성 -> 시스템 설정 -> DPI 인증서 및 다운로드 CA 인증서로 이동.

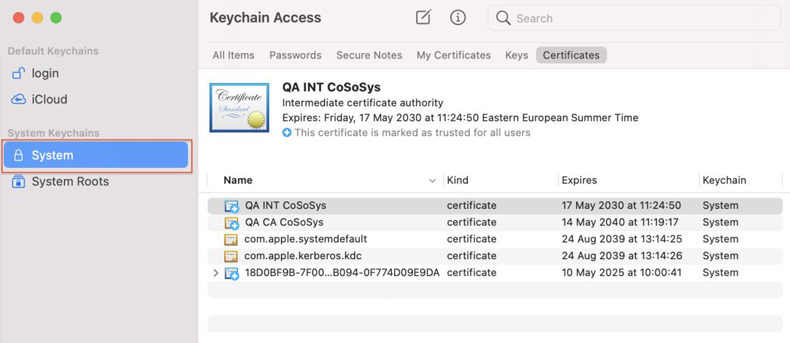

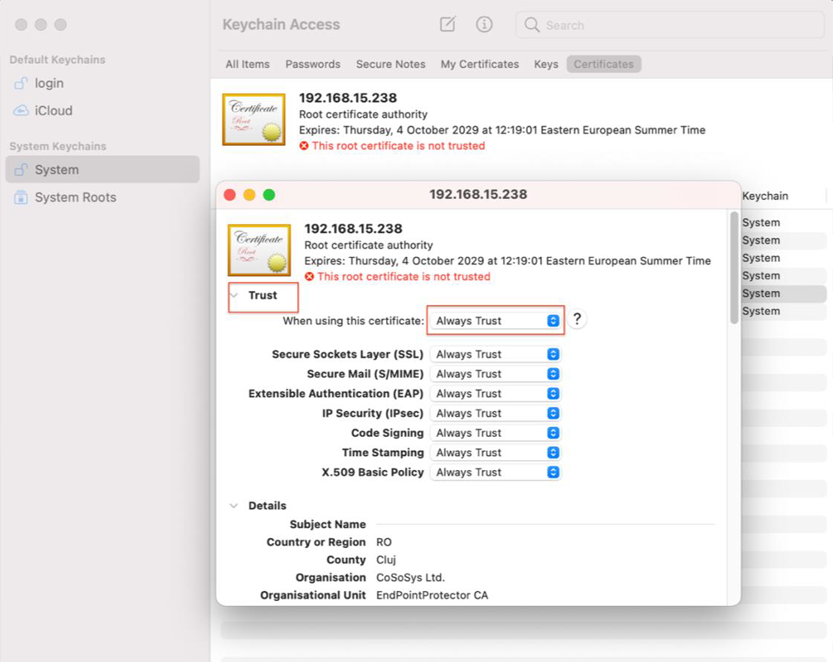

3. macOS에서 키 체인 접근 응용프로그램을 열고 시스템을 선택.

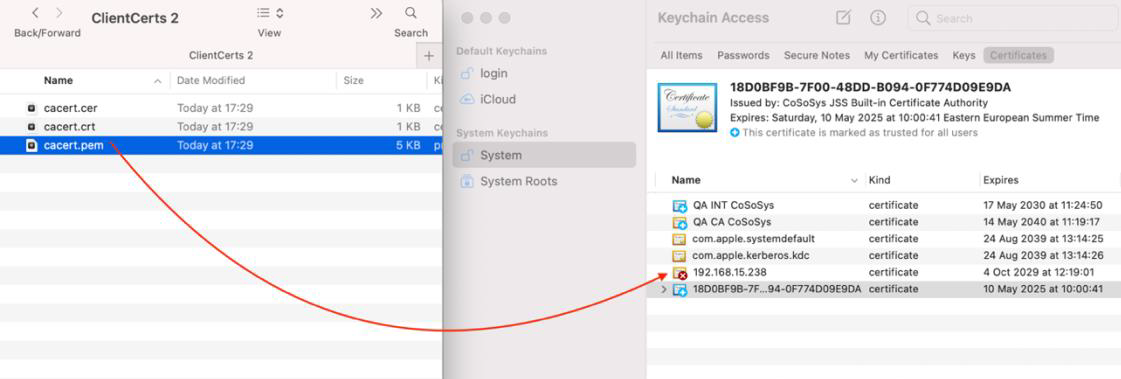

4. 다운로드한 ClientCert 파일 압축 해제.

5. cacert.pem 파일 선택 후 키 체인 접근 -> 시스템에 드래그 앤 드롭.

6. 새롭게 추가된 인증서에 'x" 표시가 나타남. 더블 클릭 후 이 인증서 사용 시 항상 신뢰를 선택.

7. 변경 내용 저장.

8. Endpoint Protector 인터페이스에서 VPN 트래픽 가로채기 활성화.

9. 네트워크 확장을 사용하지 않을 때 EPP 동작 옵션 선택.

참고

인터넷 엑세스 차단: 심층 패킷 검사(DPI)는 VPN을 통해서 트래픽을 모니터링하지 않습니다.

레거시 모드 전환: 사용자가 Endpoint Protector 프록시 구성을 허용할 때까지 인터넷이 연결되지 않습니다. PC 재부팅 후에 허용이 됩니다.

10. 변경 내용 저장

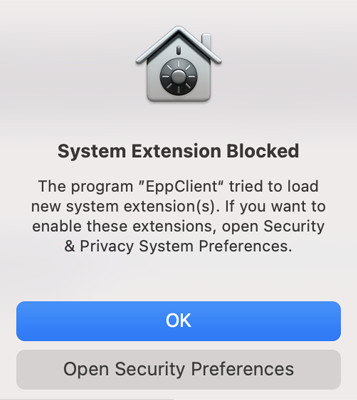

11. 사용자에게 시스템 확장이 차단되고 허용이 필요하다는 정보가 아래와 같이 팝업으로 표시됨.

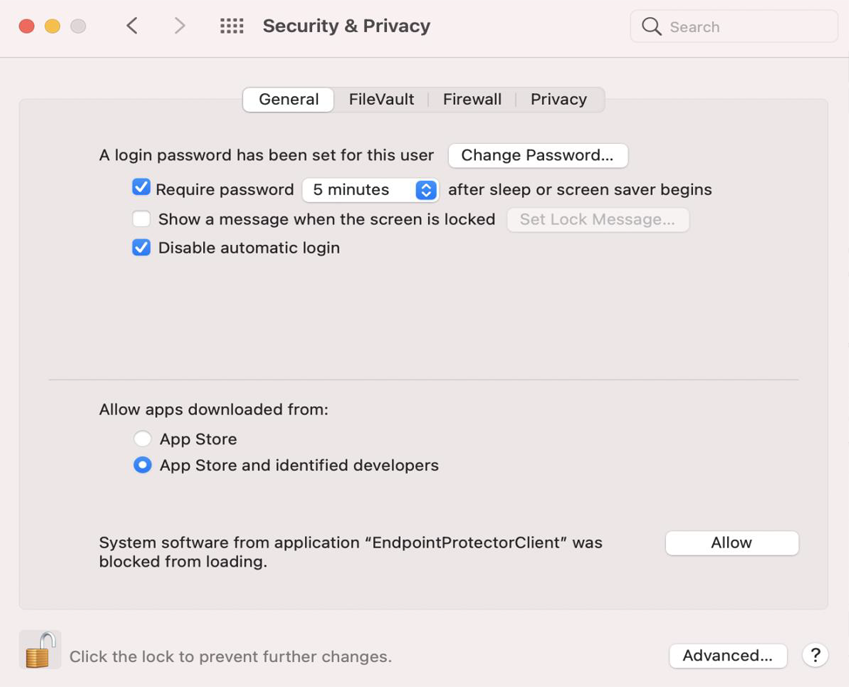

12. 시스템 환경 설정 -> 보안 및 개인 정보 보호 -> 일반 그리고 Endpoint Protector 클라이언트 확장 허용.

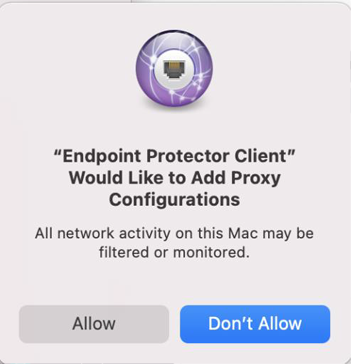

13. 다음 화면이 표시되고 Endpoint Protector 프록시 구성을 허용.

14. VPN 트래픽 가로채기가 성공적으로 설정됨.

15. 이러한 모든 설정이 Endpoint Protector 클라이언트에 적용된 후에 VPN을 끊었다가 다시 연결하는 것을 권장합니다.